Muchos recordaran el nombre de WannaCry, el ramsomware que llevó a cabo ataques masivos que afectó a miles de computadoras en el mundo, como por ejemplo varios hospitales en el Reino Unido, aprovechando una vulnerabilidad de Windows ya parcheada en su momento por Microsoft. Posteriormente la compañía lanzó otro parche de seguridad masivo incluso para dispositivos con versiones antiguas de Windows …

Read More »Tag Archives: WannaCry

Telefónica WannaCry File Restorer, una herramienta para recuperar archivos afectados por Ransomware

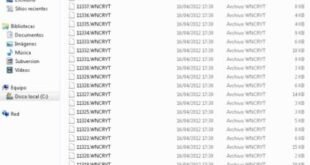

Hace unos días que viene trayendo de cabeza a muchas empresas de todo el mundo el ataque de Ransomware del virus Wannacry. Este logró infectar una gran cantidad de ordenadores ocasionando muchos daños en algunos casos, el más llamativo el de la sanidad británica, que llegó a dejar sin servicio algunos hospitales.

Read More »Sobre el porqué algunas empresas no actualizan al momento sus PC’s

El ataque de ransomware que estos días estas teniendo lugar ha dejado en entredicho la seguridad de algunas de las principales empresas e instituciones del mundo. Sin embargo entre particulares el efecto podría catalogarse de inexistente. ¿Porqué? Al fin y al cabo estas empresas se gastan millones en seguridad, mientras que un particular a veces ni se gasta el dinero en …

Read More »WannaCry, el ransomware que ha afectado a Telefónica y otras empresas por una vulnerabilidad ya parcheada de Windows

Hoy las noticias televisivas y de la comunidad jornalista de la red han saltado en alerta ante la novedad que ha comenzado a surgir con respecto a un ransonware, de nombre WannaCry, que ha afectado a varias multinacionales y compañías reconocidas en el mundo como Telefónica, BBVA, Vodafone, siendo la primera la más afectada. Todo esto ha ocurrido gracias a …

Read More » OneWindows

OneWindows