Microsoft ha liberado accidentalmente las llaves encriptadas de acceso a las configuraciones avanzadas de seguridad de Windows, configuraciones que chequeaban los criterios necesarios para poder realizar un arranque seguro del sistema operativo.

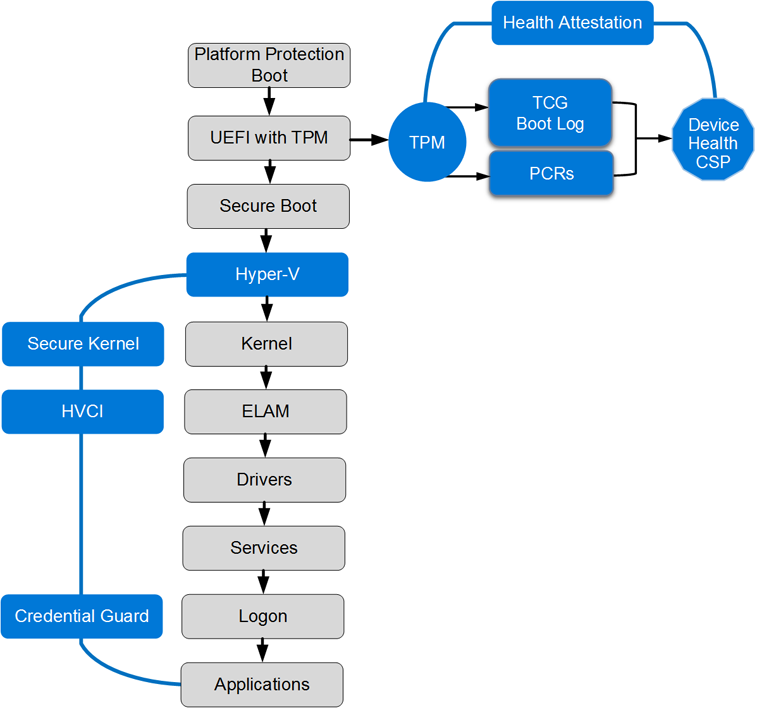

Dos investigadores en temas de seguridad fueron los encargados de revelar toda la información que Redmond había filtrado sin consentimiento. Cualquier conocedor del tema, sea entusiasta, hacker, gurú de seguridad o desarrollador, podrá crear software que se ejecutará sin problema en Windows sin necesidad de tener credenciales firmadas por la compañía, pero necesita de acceso físico para poder cumplir su cometido. El módulo vulnerado es el Secure Boot, y supone ser una de las ramas importantes del Kernel Secure de Windows ya que estando deshabilitado, por ejemplo, en el caso de teléfonos Windows, se podrá ejecutar sistemas operativos que no son compatibles normalmente, como Android.

Los investigadores ya habían avisado a Microsoft del problema de seguridad, sin embargo, la compañía declinó en solucionar el inconveniente.

¿Por qué el Secure Boot?

Antes de iniciar el kernel del sistema operativo, el encargado de comprobar que el software que se está ejecutando en tu equipo es el correcto y el indicado por la fabricante de donde los adquiriste es el Secure Boot. Si uno de esos componentes (drivers, por ejemplo) no es el correcto para ello o no posee las firmas digitales de Microsoft y la fabricante, simplemente Windows no iniciará e iniciará un proceso de restauración dispuesto por la OEM. Estando el Secure Boot deshabilitado, estás expuesto a que cualquier usuario malintencionado ejecute código sin darte cuenta y obtener control total de tu PC, incluso dejarlo inaccesible indefinidamente, algo que nadie quiere. Haciendo una analogía en la vida cotidiana, es como darle las llaves de tu casa a un conocido ladrón y decirle «mira, con esta llave de color verde abres el vallado, y con esta abres la puerta para la sala».

Puedes encontrar más información del Secure Boot en este link de Technet.

¿Qué dice Microsoft?

Un vocero de la compañía ya ha conocido de la noticia y ha expresado lo siguiente:

La técnica de acceso descrita por los researches reportada el día 10 de Agosto no aplica para PC de hogar o empresariales. Esto requiere acceso físico y derechos de administrador para los dispositivos ARM y RT, esto no compromete la protección de encriptado.

Microsoft ya había lanzado dos parches de seguridad solucionando (en teoría) este inconveniente, respectivamente en Julio y en este mes de Agosto, sin embargo no solventaron por completo el problema. Se espera un tercer parche que cierre aún más la brecha de seguridad para el mes de Septiembre, aunque pareciese que no es solucionable del todo.

OneWindows

OneWindows