El ataque de ransomware que estos días estas teniendo lugar ha dejado en entredicho la seguridad de algunas de las principales empresas e instituciones del mundo. Sin embargo entre particulares el efecto podría catalogarse de inexistente. ¿Porqué? Al fin y al cabo estas empresas se gastan millones en seguridad, mientras que un particular a veces ni se gasta el dinero en un antivirus. ¿Cómo puede haber pasado esto en Telefónica o los Hospitales británicos? ¿Qué ha fallado? Vamos a tratar de daros una explicación.

Ante todo hay que agradecer que los más afectados de esta situación han sido precisamente los que desde un inicio han reconocido sufrirla, muchas otras empresas se han negado a admitirlo y se han librado del estigma, al menos de momento.

¿Seguridad o productividad?

Al igual que muchos usuarios «legos» en la materia, cuando conocí que este ataque usaba una vulnerabilidad de Windows que Microsoft había parcheado allá por el mes de Marzo, lo primero que me vino a la mente es como empresas como Telefónica no habían actualizado sus terminales, no hablamos de una pequeña empresa de cuya seguridad se ocupa el «hijo del dueño» o el cuñado «que sabe de informática», hablamos de uno de las mayores empresas de telecomunicaciones del mundo.

Lo cierto es que cuando te paras a pensarlo ves que también hablamos de un número inmenso de ordenadores, cada uno con sus peculiaridades y su propósito, que hacen uso de programas y realizan procesos esenciales para el buen funcionamiento general de la compañía y del servicio que ofrecen.

Uno de los responsables de Telefónica más conocidos en la red es Chema Alonso, si, el del gorro. Desde que dio comienzo esta «crisis», el Chief Data Officer de la compañía, puesto actual de Alonso, se mostró muy activo en Twitter siendo claro y honesto al reconocer el problema, aunque queriendo también dejar claro que era más el revuelo que el daño real. Una de las preguntas que mas tuvo que afrontar es precisamente el porqué no se habían actualizado los equipo infectados y así haber evitado el problema. Hoy en su blog ha querido dejar claro el porqué:

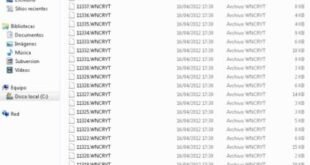

[…] aprovechándose de las primeras infecciones, [el ransomware] ha dado con muchos equipos en las LAN de muchas empresas no estaban actualizados con los últimos parches de seguridad. Esto es así, porque en algunos segmentos internos de algunas redes, el software que corre en esos equipos necesita ser probado con anterioridad y el proceso de verificación y prueba de los parches no es tan rápido en los segmentos internos como en los externos porque el volumen de software interno suele ser mucho mayor y de mayor sensibilidad para la continuidad del negocio.

Vale, lo admitimos, hay que tomarse su tiempo para analizar cómo afectará cada parche a los equipos, pero entonces, ¿por qué las grandes compañías no invierten más dinero en prevención de estos ataques? Por supuesto que hay una inversión, pero ¿no sería mejor contratar a más gente para mantener el sistema actualizado? A estas preguntas también da respuesta Alonso:

La realidad es que en redes de empresas con la cantidad de tecnología que generamos diariamente en Telefónica, no se puede arriesgar la continuidad de negocio de un sistema que da servicio a los clientes por un problema con un parche, así que se invierte más en responder ante un posible riesgo de que sea explotado con medidas de detección y respuesta, en lugar de arriesgarse a que algo falle en la prevención rápida. Y no es porque el parche esté mal, sino porque puede afectar al funcionamiento de cualquier módulo del sistema completo.

La prevención no garantiza una seguridad al 100%

Lo cierto es que es imposible prever por donde va a venir el próximo ataque, la próxima infección o la próxima vulnerabilidad, es de entender que no se puede lograr el 100% de seguridad en una compañía y se dedica grandes esfuerzos no solo a prevenir, sino sobre todo a saber reaccionar ante un ataque como el que se ha sufrido. Que sepamos los clientes de la teleco española no se han visto afectados con el ataque, por lo que parece el equipo ha reaccionado bien y mantenido el servicio en funcionamiento, algo que por desgracia no se ha podido hacer en situaciones como la de algunos hospitales británicos.

Podía haber sido peor…

No quiero terminar este post sin mencionar la excelente labor de un experto en seguridad británico, Malwaretech, que investigando la forma de proceder de este gusano descubrió un cortafuegos, una forma de «parar el contagio» y dar así un tiempo precioso a muchas compañías para instalar el parche de seguridad que les protegió.

Este experto logro hacerse con una muestra del Ransomware y darse cuenta que este trataba de conectarse con una url. A grandes rasgos, descubrió que si el gusano lo lograba resolver la URL infectaba el ordenador donde estuviera, pero que si no lograba acceder a esa URL entonces no tenía lugar la infección. Bastó con adquirir ese dominio para que el gusano pudiese acceder a él para detener su avance y consiguiente propagación. Al mismo tiempo le sirvió para poder hacer un mapa de como se había expandido el ataque.

Este «fallo» se tomó en un inicio como una posible forma para detener el ataque si su creador lo quería, pero ahora parece que era más bien una forma de evitar que se pudiera investigar más a fondo.

Una pequeña labor que parece ha evitado daños mayores, pero que, como el mismo experto indica, puede ser omitido por nuevas versiones del gusano; lo que es mejor tener los sistemas actualizados.

https://twitter.com/MalwareTechBlog/status/863626023010750464

¿Que te parece como se ha manejado la situación?

OneWindows

OneWindows