Hoy las noticias televisivas y de la comunidad jornalista de la red han saltado en alerta ante la novedad que ha comenzado a surgir con respecto a un ransonware, de nombre WannaCry, que ha afectado a varias multinacionales y compañías reconocidas en el mundo como Telefónica, BBVA, Vodafone, siendo la primera la más afectada. Todo esto ha ocurrido gracias a una vulnerabilidad que poseía Windows, que se conoce como EternalBlue y reconocida con el código de conocimiento de Microsoft MSE17-010, y que fue solucionado en el Patch Tuesday de marzo de este año. 70 paises tambien están siendo afectados por este ransonware.

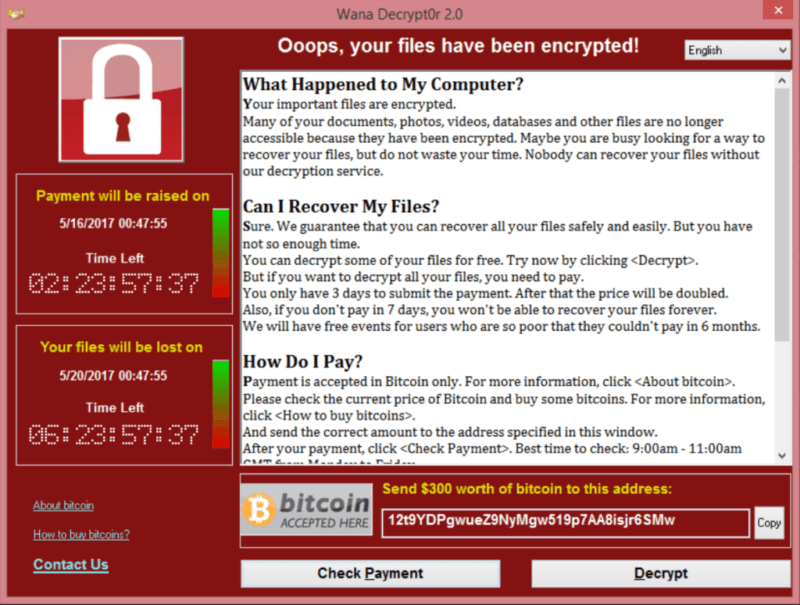

WannaCry ha traído problemas a los usuarios y compañías que no han actualizado sus copias de Windows, ya que este secuestra archivos del sistema y datos personales de la víctima, siendo recuperables únicamente con un pago de rescate vía Bitcoin. Las dos variantes que se conocen del ransonware incluyen desde eliminar las credenciales y los accesos de administración al dispositivo atacado, hasta la que hemos descrito y ha sido la más dañina, la encriptación de la información, pero en realidad corresponden a procesos distintos de acción por parte del atacante.

¿Cómo funciona WannaCry?

Según explica la compañía de seguridad MalwareBytes en una publicación análisis del código fuente de WannaCry, el ransonware primero intentaba conectarse a un sitio web específico que ya no existe.

Esto fue probablemente algún tipo de kill switch o técnica anti-sandbox. Sea lo que sea, se ha salido en contra de los autores del gusano, ya que el dominio se ha suprimido y el host en cuestión ahora resuelve una dirección IP que aloja un sitio web.

Posterior a ello, hace diversas comprobaciones para instalar un servicio que permite preparar el escenario para el ataque y para mantener disponible el ambiente para más futuros ataques.

Después de pasar este control, lo primero que hace el gusano es comprobar el número de argumentos con los que se lanzó. Si se ejecutó con menos de dos argumentos pasados, se instala un servicio denominado mssecsvc2.0 con nombre de presentación Microsoft Security Center (2.0) Service (donde el binario se ejecuta con dos argumentos), inicia ese servicio, elimina el binario de ransomware localizado en los recursos del gusano, y lo ejecuta.

Si se ejecutó con dos argumentos o más, en otras palabras, si se ejecutó como un servicio de ejecución, eventualmente cae a través de la función de gusano.

El gusano posee dos núcleos principales que permiten infectar arquitecturas de PC de x86 como x64, ambos provenientes de un archivo con extensión .data. WannaCry utiliza una API de pseudocriptografía que genera numero aleatorios. Además de ello, existe una función del código que escanea el archivo HOSTS y roba la IP del dispositivo, además de las redes cercanas a las que este se encuentra conectado para seguir propagándose. Todo esto lo hace tratando de conectar al puerto 445.

Los hilos que exploran Internet generan una dirección IP aleatoria utilizando el generador de números pseudoaleatorios criptográficamente seguro del sistema operativo inicializado anteriormente, o un generador de números pseudoaleatorios más débil si el CSPRNG no se inicializa. Si la conexión al puerto 445 en esa dirección IP aleatoria tiene éxito, se analiza todo el rango /24 y si el puerto 445 está abierto, se realizan intentos de explotar. Esta vez, el tiempo de espera de explotación para cada IP no ocurre después de 10 minutos, sino después de una hora.

Finalmente entra en acción el módulo principal de la explotación llamada DoublePulsar, el cuál realizada todo el trabajo. MalwareBytes recomienda ejecutar este script que permitirá eliminar cualquier indicio de DoublePulsar de nuestro dispositivo, así la puerta trasera se cierra y no hay opción de que WannaCry se propague.

Una vulnerabilidad ya parcheada

El reporte MSE17-010 de Microsoft indica que la actualización de seguridad resuelve vulnerabilidades en Windows. La más grave de las vulnerabilidades podría permitir la ejecución remota de código si un atacante envía mensajes especialmente diseñados a un servidor de Microsoft Server Message Block 1.0 (SMBv1), cuestión que WannaCry utiliza en dispositivos que no han recibido la actualización mensual de marzo.

Windows Vista, Windows 7, Windows Server 2008 R2, Windows Server 2012 y 2012 R2, Windows 8.1, Windows RT 8.1, Windows 10 y Windows Server 2016 son las versiones del sistema operativo que están afectados. Microsoft ofrece una solución en caso de que no hayas instalado esta actualización:

- Abre el Panel de control, haz clic en Programas y, a continuación, haz clic en Activar o desactivar características de Windows.

- En la ventana Características de Windows, desactiva la casilla de verificación SMB1.0 / CIFS File Sharing Support y, a continuación, haz clic en Aceptar para cerrar la ventana.

- Reinicia el sistema.

El inconveniente con las empresas radica en la falta de diligencia al actualizar las versiones de los sistemas operativos Windows utilizados para administrar la información. Telefónica ha sido la más afectada, con un 85% de los computadores de la compañía ya afectados.

El FBI puede estar detrás de los ataques

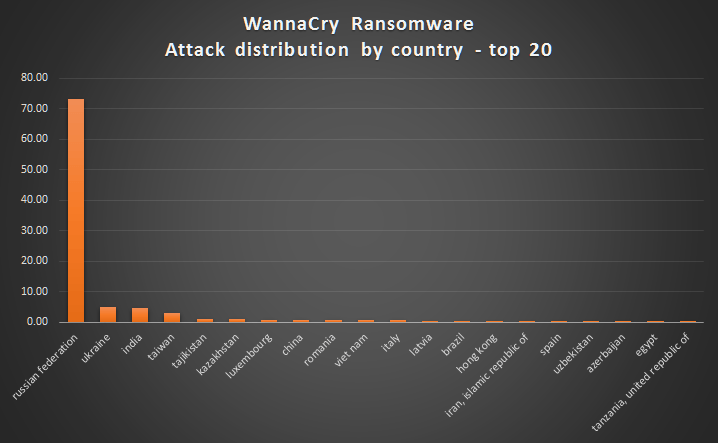

Aunque no se conoce el origen del gusano, se especula que esto proviene desde el FBI gracias a herramientas y prácticas utilizadas por el NSA en años anteriores para este tipo de ataques de vulnerabilidades. Rusia ha sido el país más afectado, donde se ha producido el 73% de infecciones por WannaCry según indica Kaspersky Labs.

Imagen tomada de HobbyConsolas